En kinesisk hackergruppe har blitt oppdaget av Kaspersky. De skal ha brukt UEFI bootkit for å laste ned og installere skadelig programvare på målrettede datamaskiner.

UEFI-firmware er viktig for alle datamaskiner og definerer en programvare sitt grensesnitt mellom et operativsystem og maskinvarens firmware. UEFI overtar for mer kjente BIOS. UEFI hjelper til med oppstarten av et operativsystem, som for eksempel Windows, Linux eller macOS.

For enhver hackergruppe er angrep på UEFI-firmware en hellig gral fordi om man planter skadelig kode her, så kan det overleve selv ved reinstallering av operativsystemet.

Til tross for disse fordelene, så er UEFI-firmwareangrep sjeldne fordi det er en komponent som er vanskelig å manipulere. Årsaken til at det er vanskelig å manipulere UEFI-firmware skyldes at angriperne enten trenger fysisk tilgang til enheten, eller angrep der UEFI-firmware endres for å sette inn skadelig kode.

6. oktober 2020 snakket sikkerhetsforskere fra Kaspersky på SAS sin virtuelle sikkerhetskonferanse. Kaspersky sa at de hadde oppdaget den andre kjente forekomsten av et utbredt angrep som utnytter skadelig kode implementert i UEFI.

Det første angrepet ble avslørt av ESET i 2018 og ble knyttet til Fancy Bear – en russisk statssponset hackergruppe. Den andre kjente utnyttelsen av UEFI-firmwareangrep knyttes til kinesisktalende hackere, ifølge Kaspersky.

Kaspersky uttalte at de oppdaget angrepene etter at to datamaskiner ble flagget av selskapets firmware-skanner modul som mistenkelige.

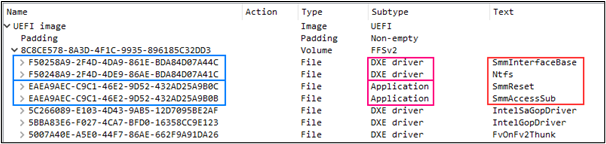

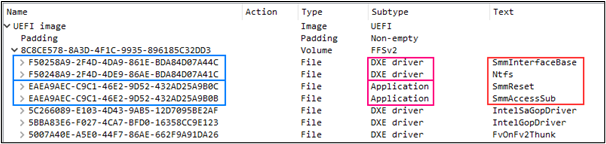

Malware-forskerne Igor Kuznetsov og Mark Lechtik fra Kaspersky sa at de undersøkte de flaggede systemene og fant ondsinnet kode i den flaggede UEFI-firmwaren. Koden var designet for å installere en ondsinnet app (som et autorun-program) etter hver restart av datamaskinen.

Autorun-programmet fungerte som en nedlasting av for andre skadelige komponenter. Kaspersky kalte dette for MosaicRegressor malware framework.

Kaspersky har ikke analysert alle MosaicRegressor-komponentene enda, men det de har undersøkt inneholdt en funksjon som for å samle alle dokumenter fra mappen «nylige dokumenter» og plassere dem i et passordbeskyttet arkiv – mest sannsynlig for at de skal kunne bli delt videre med hackerne.

Forskerne fra Kaspersky uttalte at de fant UEFI-bootkit på bare to systemer, men at de fant MosaicRegressor-komponenter på en rekke andre datamaskiner.

Målene for angrepene var nøye valgt. Dette var enten diplomatiske enheter eller frivillige organisasjoner i Asia, Afrika og Europa.

«Basert på tilknytningen til de oppdagede ofrene, kunne vi fastslå at alle hadde en eller annen tilknytning til Nord-Korea, enten det er non-profit aktivitet knyttet til landet eller faktisk tilstedeværelse i det», uttalte Kaspersky.

Kaspersky gjorde også en annen stor oppdagelse mens de analyserte disse angrepene. Den UEFI-ondsinnede koden var ikke særlig ny. Koden var basert på VectorEDK, som er et verktøy for å angripe UEFI-firmware, og som ble opprettet av Hackingteam, en nå nedlagt italiensk leverandør av hackerverktøy, utnyttelses- og overvåkningsprogramvare.

VectorEDK ble hacket i 2015, og verktøyene ble dumpet på nett, inkludert VectorEDK-verktøysettet. I følge manualen til verktøyet, så ble det designet til å brukes med fysisk tilgang til offerets datamaskin.

Basert på likhetene mellom VectorEDK og den modifiserte versjonen som ble brukt av den kinesiske gruppen, så hadde de mest sannsynlig fysisk tilgang til offerets datamaskin.

Ønsker du å lese Kaspersky sin 30-siders PDF-rapport om angrepene, så kan du gjøre det her.